[1] 와이파이 보안

(1-1) 무선 네트워크에서 주 위협 요인

1. 네트워크 인프라에 물리적인 접촉이 필요 없다.

- 논리적 연결로 대체함

- 네트워크 장비에 물리적인 접촉없이 메시지들을 송수신 가능

2. 브로드캐스팅 형식으로 소통함

- 무선 신호는 전송 범위 내 브로드캐스트되고, 범위 내 누군가 옅들을 수 있다.

- 누구나 신호를 발생시킬 수 있고, 근처에 다른 전송기에 간섭하거나 수신을 방해할 수 있다 ( jamming attack )

3. 특징

- 도청이 쉽다

- 네트워크에 bogus meessages를 주입하기 쉽다.

- 이전에 저장된 메시지를 다시 재생하는 것이 쉽다.

- 네트워크에 불법적인 접근이나 서비스가 쉬움

- 메시지 송-수신을 방해해서 서비스를 올바르게 작동하지 못하도록 할 수 있다.

( 무선 보안 요구사항 )

- 기밀성: 메시지를 암호화.

- 인증성: 메시지 출처를 확인.

- 무결성: 메시지 무결성을 확인다.

- reply-attack으로부터 보호: 메시지의 무결성을 확인.

- Access control: 네트워크 서비스에 대한 액세스는 합법적인 엔터티에만 제공.

- jamming에 대해 보안조치

(1-2) WLAN

|

WLAN 구조– infra-structured mode

[ WLAN componetns ] |

WLAN 구조 - ad-hoc mode |

ESS [ AP[ BSS[ STA ] ] ] |

|

(1-3) IEEE 802.11 Wireless MAC

: 분산되어지고 집중화된 MAC 컴포넌트들.

- Distributed Coordination Function (DCF)

- Point Coordination Function (PCF)

(1) Point Coordination Function (PCF)

- AP에 의해 예약된 노드들에게 전송함 (master)

- SUPER-FRAME Structure

(2) IEEE 802.11 DCF

- ad hoc과 multi-hop 네트워킹에 적합하다

- DCF는 반송파 감지 다중 액세스/충돌 방지(CSMA/CA) 프로토콜입니다.

- DCF의 특징

- 반송파 감지

- 반송파 감지 : 장치가 네트워크의 트래픽을 감시하여 신호가 흐르는지. 흐를려하는지 조사

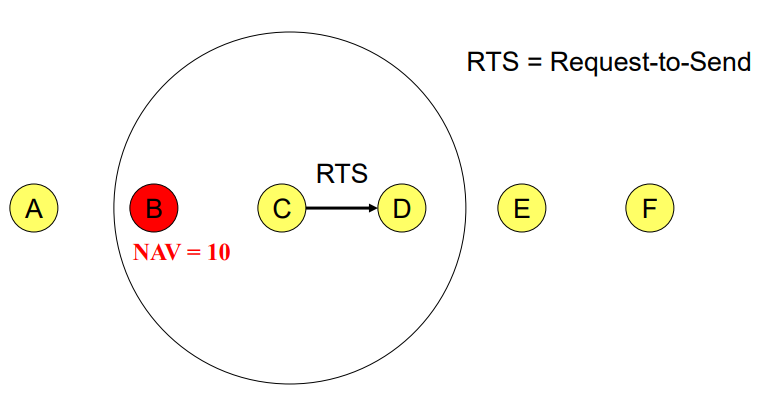

- RTS-CTS : 숨겨진 종료 문제를 피하기 위해 사용함

- RTS=request-to-send , CTS=clear-to-send

- CTS를 엿듣는 노드가 전송 기간 동안 전송에 참여하지 않는다.

- 신뢰성을 위해서 ACK를 사용한다.

- 가상의 반송파 감지(virtual carrier sensing) : 어떤 노드가 RTS 또는 CTS를 전송기간동안 전송하지 않는지 체크

- 반송파 감지란 각 장치가 네트워크의 트래픽을 감시하여 신호가 흐로고 있는지 혹은 흘리려 하고 있는지를 조사하는 것을 의미

- IEEE 802.11 DCF 예시

NAV = remaining duration to keep quiet |

|

데이터 패킷은 CTS를 따른다. ACK를 사용하여 성공적인 데이터 수신이 확인되었습니다. |

(1-4) CSMA/CA

- 물리적 신호를 감지한다, Network Allocation Vector (NAV)를 사용하여 반송파 감지도 포함

- NAV는 RTS-CTS-DATA-ACK 패킷들을 엿듣는 것을 기반으로 업데이트된다.

- 반송파가 감지될 때 노드는 무음 상태를 유지한다.

- Backoff intervals

> 채널이 바쁠때 랜덤한 시간동안 기다린다

> 충돌확률을 줄이기 위해 사용한다.

- Backoff Interval

- 패킷을 전송할 때, 범위 내 "Backoff interval"을 선택한다 [ 0, cw ]

- cw: contention window

- 장치가 유휴 상태일 때 백오프 인터벌을 카운트다운 한다.

- 장치가 사용 중[바빠짐]이면 카운트 다운을 중단한다.

- 백오프 인터벌이 0에 도달하면 RTS를 전송한다.

==> DCF mode: RTS → CTS → Data → ACK

백오프 간격을 카운트하는 데 소요되는 시간은 MAC 오버헤드의 일부.

▪ 큰 cw를 선택하면 백오프 간격이 길어지고 오버헤드가 커질 수 있음

▪ 작은 cw를 선택하면 충돌 횟수가 많아진다 (두 노드가 동시에 0으로 카운트다운되는 경우).

동시 전송을 시도하는 노드 수는 시간에 따라 변경될 수 있음 → 경합을 관리하는 일부 메커니즘이 필요함

IEEE 802.11 DCF: 충돌 발생(트래픽 양)에 따라 경합 창 cw가 동적으로 선택됨

노드가 RTS에 응답하여 CTS를 수신하지 못하면 경합 창이 증가합니다.

▪ cw가 두 배 (상한 CWmax까지)

노드가 데이터 전송을 성공적으로 완료하면 CWmin으로 cw를 복원함

cw는 톱니 모양의 곡선을 따름.

cw는 노드 주변의 경합 양을 나타냄.

[2] Wired Equivalent privacy (WEP)

네트워크 커뮤니케이션 : 메시지는 관계가 맺어진 다음에 전송된다.

WEP

목표 : 유선 랜 보안 만큼 와이파이 네트워크의 보안 강화를 위해 만들어짐 ( 특정 보호 메커니즘이 없는 경우 )

서비스

- 네트워크의 흐름 제어 : 인증 후 연결

- 메시지의 기밀성 유지

- 메시지의 무결성 유지

이전 STA에서는 ap를 통한 인증이 필요로 했다.

WEP은 Challenge-response-protocol를 기반으로 인증한다.

- STA -> AP : 인증 요청

- AP -> STA : r : 인증 도전? (128 bit 이상 값 )

- STA -> AP : Ek(r) : 인증 응답 ( k는 공유된 키 )

- AP -> STA : 인증 성공/실패

한번이라도 인증이 되면 STA는 연결 요청을 보낼 수 있고, AP는 연결 응답으로 응답합니다.

인증에 실패하면 연결할 수 없음

WEP - Encryption

WEP에서의 암호화는 RC4 stream cipher를 기반으로 수행된다.

- WEP 무결성 보호는 암호화된 CRC 값을 기반으로 수행함

▪ ICV(임계 확인 값)가 계산되어 메시지에 추가됩니다.

▪ 메시지와 ICV가 함께 암호화되어 무결성을 확인합니다.

두 종류의 키

- default key : 공유된 키나 그룹 키

- key mapping keys " 개별 키 또는 per-station keyd

default key만 지원되는 경우도 존재함

- default key는 모든 STA와 AP들에 설치된다.

- 각 STA는 같은 shared secret key를 사용함 ( STA가 다른 메시지를 복호화 할 수 있음 )

- default key는 그룹 키이며, 구성원이 그룹을 탈퇴할 때 그룹 키를 변경해야 합니다 -

- (모든 장치에서 동시에 default key를 변경하는 것은 사실상 불가능 )

WEP Flaws [ WEP 결함 ]

1. 인증은 단방향으로 진행된다. ( STA가 악성 AP와 연결될 수 있음 )

2. 인증과 암호화에 공유되어진 시크릿 키가 사용되어진다.

- 다른 기능에 대해선 다른 키가 사용되는 것이 이상적

3. 인증동안 세션키가 설정되지 않는다. (위협은 아래와 같음)

- 액세스 제어가 연속적이지 않음

- STA가 인증되고 AP에 연결되면, 공격자는 STA의 MAC 주소를 사용하여 메시지를 보냅니다.

- 공격자는 메시지를 해독할 수 없지만 STA 메시지를 reply하는 것은 가능함.

4. STA는 위장될 수 있다.

[ex]

Challenge-response protocol을 기반으로 한 인증은 아래와 같음

- STA → AP : 인증 요청

- AP → STA : r 인증 챌린지

- STA → AP : [IV | r ⊕ K ] 인증 챌린지 ( K는 IV 및 공유된 비밀키에 대한 128 bit RC 출력)

공격자는 r ⊕ (r ⊕ K) = K 를 계산할 수 있다. 그 결과 나중에 K를 사용하여 STA를 가장할 수 있음

- attacker(STA) → AP : 인증 요청

- AP → attacker: r' 인증 챌린지

- attacker → AP : [IV | r ' ⊕ K ]

무결성 메커니즘

ICV 메커니즘 및 암호화는 reply-attack을 보호할 수 없음

IV는 변경된 각 메시지에 대해서 변경되지 않는다.

[(M | CRC(M)) ⊕ K] K is the RC4 output

5. 리플레이 공격

CRC는 XOR의 관점에서 선형 함수이다.

CRC(X ⊕ Y) = CRC(X) ⊕ CRC(Y)

(A | B) ⊕ (C | D) = (A ⊕ C) | (B ⊕ D)

공격자는 [(M | CRC(M)) ⊕ K]를 관찰한다. ( K는 RC4 출력 )

공격자는 M을 M'으로 변경하려고 함. (= M ⊕ ΔM)

모든 ΔM에 대해 공격자는 CRC(ΔM)를 계산할 수 있다.

따라서 공격자는 다음을 계산할 수 있다.

((M | CRC(M)) → K) → (ΔM | CRC(ΔM)) =

((M ⊕ δ M) | (CRC(M) crc CRC(ΔM)) ⊕ K =

((M ⊕ m M) | CRC(M ⊕ δ M) k K = (M' | CRC(M')) ⊕ K

6. RC4 암호화

weak key : 일부 시드 값의 경우 RC4 출력의 시작은 실제로 랜덤하지 않습니다.

- IV: 24비트는 너무 작다 ( IVs는 16,777,216 까지 가능하다. )

- 약 1700만개의 메시지 후에, IV는 재사용된다.

- 11Mbps의 AP는 초당 700 패킷을 전송할 수 있다. → IV 공간은 약 7시간 내에 다 소모됩니다.

- 수백만 개의 메시지를 캡처하면 WEP 암호화를 뚫을 수 있다.

[3] IEEE 802.11i

Wi-FI Protected Access ( WPA )

- WEP 보안 문제를 제거하는 일련의 보안 메커니즘이다.

- 802.11i standard의 최근 상태를 기반으로 한다.

Robust Security Network (RSN)

- 802.11i standard의 최종 형식

- 복잡함

서비스와 프로토콜은 아래와 같다.

암호와 알고리즘들은 아래와 같다.

인증 모델

Supplicant : 서비스에 대한 엑세스 요청

Authenticator : 서비스에 대한 엑세스 제어 & 포트 상태를 제어 ( 포트 기반 엑세스 제어 )

AS ( 인증 서버 ) : 서비스에 대한 엑세스를 승인함

- supplicant은 AS에 대해 자체 인증을 진행함

- 인증에 성공하면 AS는 인증자에게 PORT ON을 요청한다.

- AS는 supplicant에게 엑세스가 허용되었음을 알린다.

- AS는 supplicant와 공유된 시크릿키 b/w로 암호화하여 세션키를 전송한다.

포트 기반 엑세스 제어

PORT : AP의 소프트웨어적으로 구현된 논리적 상태

Uncontrolled ports : Supplicant와 AS 간에 인증 관련 PDU만 교환할 수 있다.

controlled ports : AS가 Supplicantt를 인증한 후 supplicant와 LAN의 다른 시스템 간에 PDU 교환을 허용한다.

구성 단계

IEEE 802.11I 특징

- Discovery

- STA와 AP가 서로를 인식하고 일련의 보안 기능을 합의함

- 보안 기능을 활용하여 앞으로의 사용할 커뮤니케이션 연결을 설립한다.

- Authentication

- STA와 AS는 서로의 신원을 입증한다.

- AP는 인증이 성공할 떄 까지 b/w STA와 AS의 비인증된 트래픽울 차단함

- Key generation and distribution

- 인증 후 AP와 STA가 몇 몇 기능과 메시지 교환을 통해 세션키를 생성하고 공유한다.

- protected data transfer

- AP의 엔드 지점과 b/w STA 암호화 프레임 교환

최종 기능 단계

- EAP(확장성 인증 프로토콜)

- AP는 인증 b/w STA 및 AS용 메시지만 전달합니다.

'Lab & Research > Information Security' 카테고리의 다른 글

| DNS 보안 (0) | 2022.05.30 |

|---|---|

| IP 보안 (1) | 2022.05.29 |

| 이메일 보안 ( PGP , S/MIME ) (0) | 2022.05.09 |

| 메시지 인증 & Kerberos & PKI (0) | 2022.04.16 |

| 공개 키 암호화 & 메시지 인증 (0) | 2022.04.16 |