IP Security

1. 보안 접근

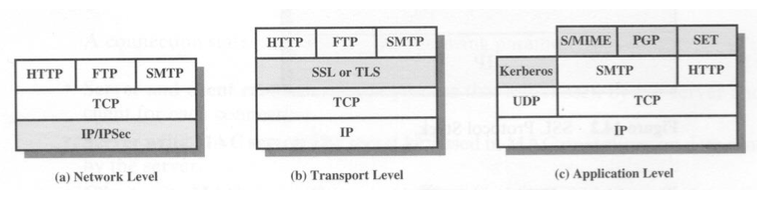

- TCP/IP protocols의 보안 접근

- IPSec: IP 계층의 보안 기능

- 사용자 및 애플리케이션에 대한 투명성

- SSL(또는 TLS): 전송 계층의 보안 기능

- 애플리케이션 계층의 보안 기능: PGP, S/MIME, SET...

2. IP security (IPSec): RFC 1636, 1994

- Confidentiality service

- Authentication service

- Key management

IPSec의 Application

|

Virtual Private Network ( VPN )

VPN이란?

▪ 공용 네트워크를 통해 '무선 통신'을 하는 두 개 이상의 컴퓨터 시스템

▪ IP 네트워크를 통해 트래픽을 전송하는 데 사용되는 터널링, 암호화, 인증 및 액세스 제어 기술과 서비스의 조합

VPN은 아래와 같은 기능을 제공함

▪ 암호화

▪ 원격 사용자 및 호스트의 강력한 인증

▪ 잠재적 공격자로부터 개인 네트워크 토폴로지에 대한 정보를 숨기거나 숨기기 위한 메커니즘

세 가지 기본 유형이 존재함

▪ 하드웨어 기반

▪ 방화벽 기반

▪ 독립 실행형/소프트웨어 기반

IPSec

IPSec 프로토콜

▪ IP 인증 헤더 (AH)

▪ IP 캡슐화 보안 페이로드 (ESP)

▪ 인터넷 키 교환 (IKE)

ESP 및 AH는 프로토콜을 사용하는 피어가 공유 키를 가지고 있다고 가정함

- Internet Key Exchange (IKE) 라는 키 교환 프로토콜이 필요함.

Security Association (SA)

트래픽에 보안 서비스를 제공하는 단방향 관계 b/w 송신자 및 수신자

아래와 같은 사항들로 정의된다.

- IP 대상 주소

- SPI(Security Parameter Index): 수신된 패킷이 처리될 SA를 선택하는데 사용되는 인덱스

- Security protocol identifier : AH 또는 ESP 식별자

SA parameters

- 패킷 시퀀스 번호 카운터

- anti-replay windows

- AH 정보: 인증 알고리즘, 키, 키 수명 등.

- ESP 정보: 인증 및 암호화 알고리즘, 키, IV, 키 수명 등

- SA life-time : 이 수명 이후 SA를 새 SA로 교체해야 함

- IPSec 프로토콜 모드: 터널 또는 전송 모드

- MTU 경로

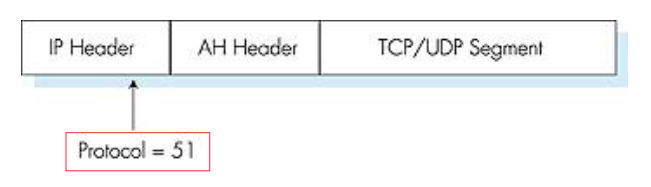

[1] AH ( IPSec protocol )

AH가 제공하는 것은 아래와 같음

▪ 무결성

▪ 인증

▪ 기밀성은 따로 제공하지 않음

AH 헤더에는 아래를 포함한다.

- payload length : AH 길이

- authentication data : 서명된 메시지 다이제스트, 원본 IP 데이터그램을 통해 계산, 소스 인증, 데이터 무결성 제공

- SPI

- sequence number(SN): reply-attackes 으로부터 보호하기 위해 사용

- next header field : 데이터 타입(TCP, UDP 등)을 지정합니다.

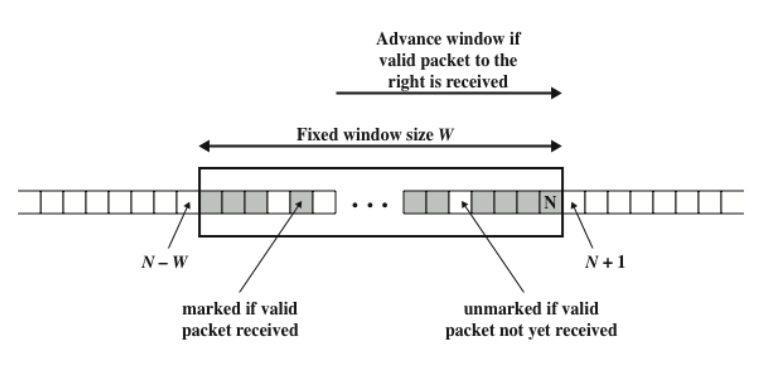

Anti-reply Attacks:

1. 송신자는 SN counter를 0으로 초기화합니다.

2. SA에서 패킷이 전송될 때마다 송신자는 SN 카운터를 증가

3. SN 카운터 값이 오버플로되면 발신인은 현재 SA를 종료하고 새 키로 새 SA를 협상

4. IP 패킷이 순서대로 전달되지 않을 수 있음

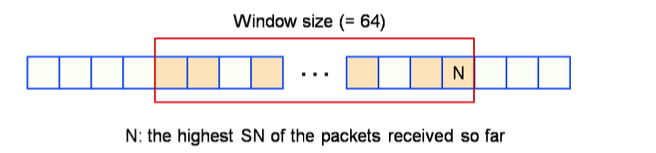

5. 수신자는 윈도우 W(기본 크기 64) 내에서 패킷의 순서가 뒤바뀌는 것을 허용

입력 처리 과정 (수신자):

- 수신된 패킷의 SN이 Window 내에 있는 경우: MAC을 확인하고, 올바른 경우 Window slot을 표시한다.

- 수신된 패킷의 SN 내에 있을 때 : MAC 확인, 정확할 경우 Window Slot 표시 후 Window 변경

- 수신된 패킷의 SN이 창 왼쪽에 있거나 MAC이 잘못된 경우 패킷을 폐기합니다.

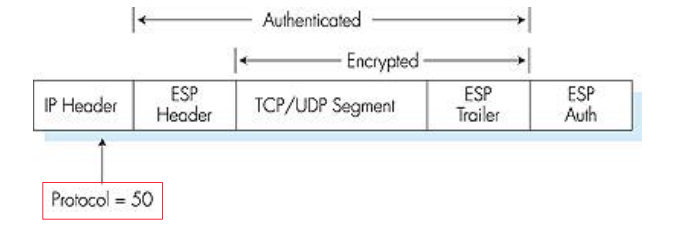

[2] ESP ( IPSec protocol )

ESP 프로토콜은 아래를 제공한다

▪ 무결성

▪ 인증

▪ 비밀유지

- (데이터, ESP 트레일러) 암호화됨

- 다음 헤더 필드는 ESP trailer에 존재함

- ESP 인증 필드는 AH 인증 필드와 유사함

[3] IKE (internet key exchange) ( IPSec protocol )

- 수동 키 관리: 시스템 관리자가 키 자료를 사용하여 각 시스템을 수동으로 구성함. ( 규모가 작고, 정적인 환경에서 사용 )

- 자동화된 키 관리: SA의 키 자료를 자동으로 설정하기 위한 협상 방법을 제공함. ( 대규모 분산 환경에서 사용 )

아래 프로토콜을 기반으로 함

- ISAKMP – 인증 및 키 교환을 위한 프레임워크, 키 교환을 위한 메시지 형식 정의\

- Oakley: Diffie-Hellman 알고리즘을 기반으로 한 키 교환 프로토콜

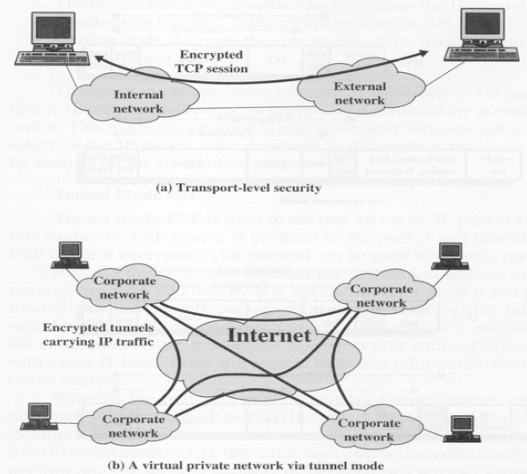

IPSec Mode

| 전송 모드 | ▪ IP 패킷의 페이로드를 보호합니다. ▪ 두 호스트 간의 엔드 투 엔드 보안 통신에 사용 |

| 터널 모드 | ▪ 전체 IP 패킷을 보호합니다. ▪ 원래 IP 패킷은 AH 또는 ESP 헤더를 포함한 새로운 IP 패킷으로 캡슐화 ▪ 두 IPSec 게이트웨이 간의 보안 통신에 사용 |

'Lab & Research > Information Security' 카테고리의 다른 글

| 모니터링과 보안 위협 종류 (0) | 2022.06.02 |

|---|---|

| DNS 보안 (0) | 2022.05.30 |

| 무선 네트워크 보안 (0) | 2022.05.27 |

| 이메일 보안 ( PGP , S/MIME ) (0) | 2022.05.09 |

| 메시지 인증 & Kerberos & PKI (0) | 2022.04.16 |