1. 방화벽의 타입

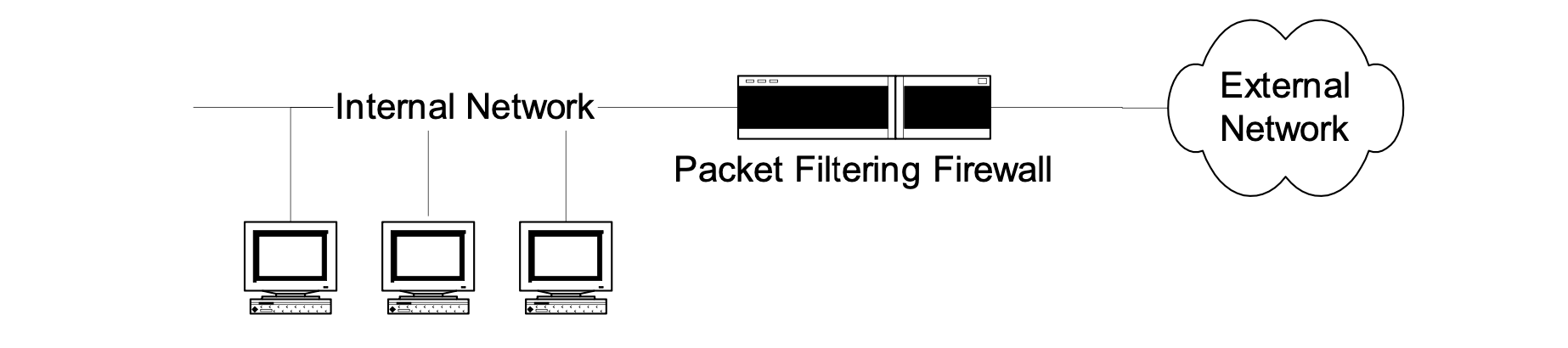

[1] Packet Filtering firewall : TCP/IP Stack의 전송계층과 네트워크 계층에서 동작함

- 특정 규칙을 기반으로 사용 ( 특정 ip,port# 제한 , UDP 제한 ... )

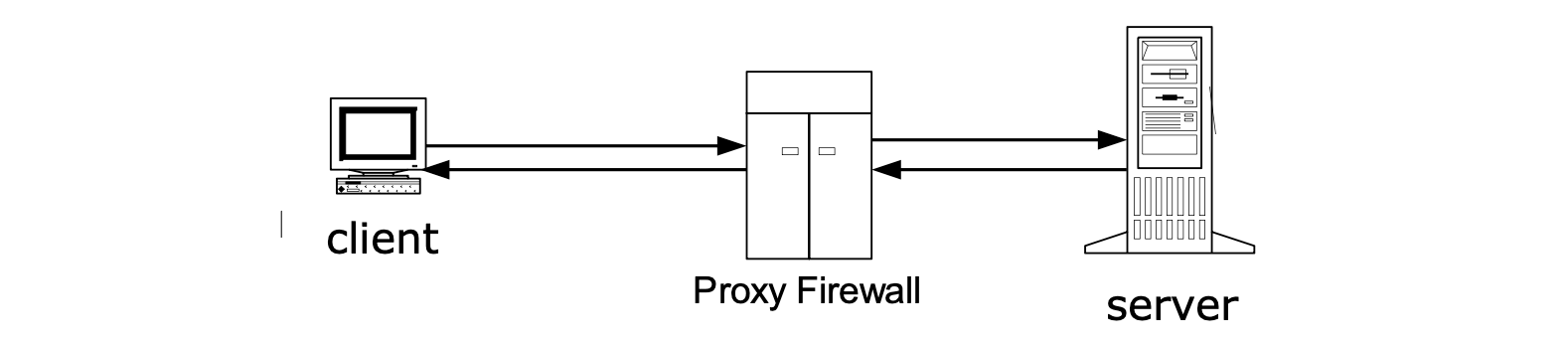

[2] Application Gateway / Proxies : TCP/IP Stack의 애플리케이션 계층에서 동작함

- 특정 Url로 온 pkt의 Applicationb 계층의 헤더를 확인해야 함

- 모든 계층의 헤더를 확인하면서 속도가 느려짐 ( trans, network, app .. )

[1-1] Packet Filtering Firewalls

패킷 필터링은 전송 계층과 네트워크 계층의 정보를 근거로 하여 결정한다.

- protocol type ( tcp, udp, icmp )

- 송수신의 ip , port #

- Flages : SYN, FIN etc ..

- ICMP message type/code

- 그 외 다양한 옵션 : 패킷 사이즈, 단편화 ...

Packet Filtering Firewalls의 종류

[1] Stateless Firewall

패킷 스트림에 대한 정보를 유지하지 않는다. 즉 패킷을 개별로 처리하다

[2] Stateful Firewall

패킷 스트림에 대한 정보를 유지한다. 전송 도중 스트림에 대해서 FLOW를 인식하고 처리한다.

[3] NAT ( Network Address Translation )

Privae LAN을 통해 공개 IP 주소를 비공개 IP주소로 전송한다.

Packet Filtering Firewalls의 기능

- Forward : 정상 패킷을 판별하고 헤더 정보를 기반으로 규칙대로 목적지로 전송한다.

- Reject : 패킷을 거부하고, 송신자에게 이를 알린다.

- Drop : 패킷을 송신자에게 알리지 않고 버린다.

- Log : 승인되거나 거부된 패킷 정보들의 로그를 남긴다.

- NAT : Network Address Translation 기능 제공

Packet Filtering Firewalls의 단점

- 필터들이 적절하게 동작하는기 검사하기 어렵다.

- 필터들의 규칙을 짜고 그 규칙이 적합한지 검사하기 어렵다 ( 트래픽 패턴 예측 & 그에 맞는 규칙 설정 )

- 패킷 필터링은 라우터 성능을 저하시키는 요인이 된다.

- 공격자는 필터의 허용된 포트를 통해 악의적인 트래픽을 터널링할 수 있다.

[1-2] Application GateWay ( PROXY SERVER )

애플리케이션계층에서 동작하는 FireWall이다. ( Telnet, FTP, HTTP )

- 애플리케이션 게이트웨이는 프로토콜을 이해하고, 어떤 프로토콜의 특정 기능을 허용하고 거부할지 알아야 한다.

- 전형적으로 프록시 서버는 Client, Server 사이 위치하여 두 단의 트래픽을 전달한다.

Application Gateway의 단점

- 클라이언트 소프트웨어 응용 프로그램을 수정해야 한다.

- 일부 클라이언트 소프트웨어 응용 프로그램은 프록시를 사용할 수 없다.

- 일부 프로토콜은 프록시 서버에서 지원되지 않는다.

- 일부 프록시 서버는 구성하기 어려울 수 있으며 필요한 모든 보호 기능을 제공하지 못할 수 있다.

방화벽 HW/SW 란 ?

: 여러 네트워크 인터페이스를 통과하는 트래픽을 필터링하는 전용 하드웨어/소프트웨어 애플리케이션

OS의 방화벽 기능

▪ 커널 내의 인터페이스를 통해 들어오는 트래픽과 나가는 트래픽을 필터링하는 방화벽 소프트웨어 패키지

(ex) Linux : 방화벽 데몬(방화벽) 및 netfilter

패킷 필터링 방화벽 SW ( UNIX )

| 패킷 필터링 방화벽 SW ( UNIX ) | IPTables - linux Kernels |

||

| IPFilter - For Solaris , HP-UX |

|||

| 애플리케이션 계층 방화벽 (PROXY firewalls) |

TIS FWTK -방화벽 Toolkit |

||

| SOCKS - 전송 레벨 브록시 서버 |

|||

| Squid - HTTP, SSL, FTP proxy cashe |

|||

2. 방화벽 구조

[1] FireWall using a Screening router [ 스크리닝 라우터를 사용하는 방화벽 ]

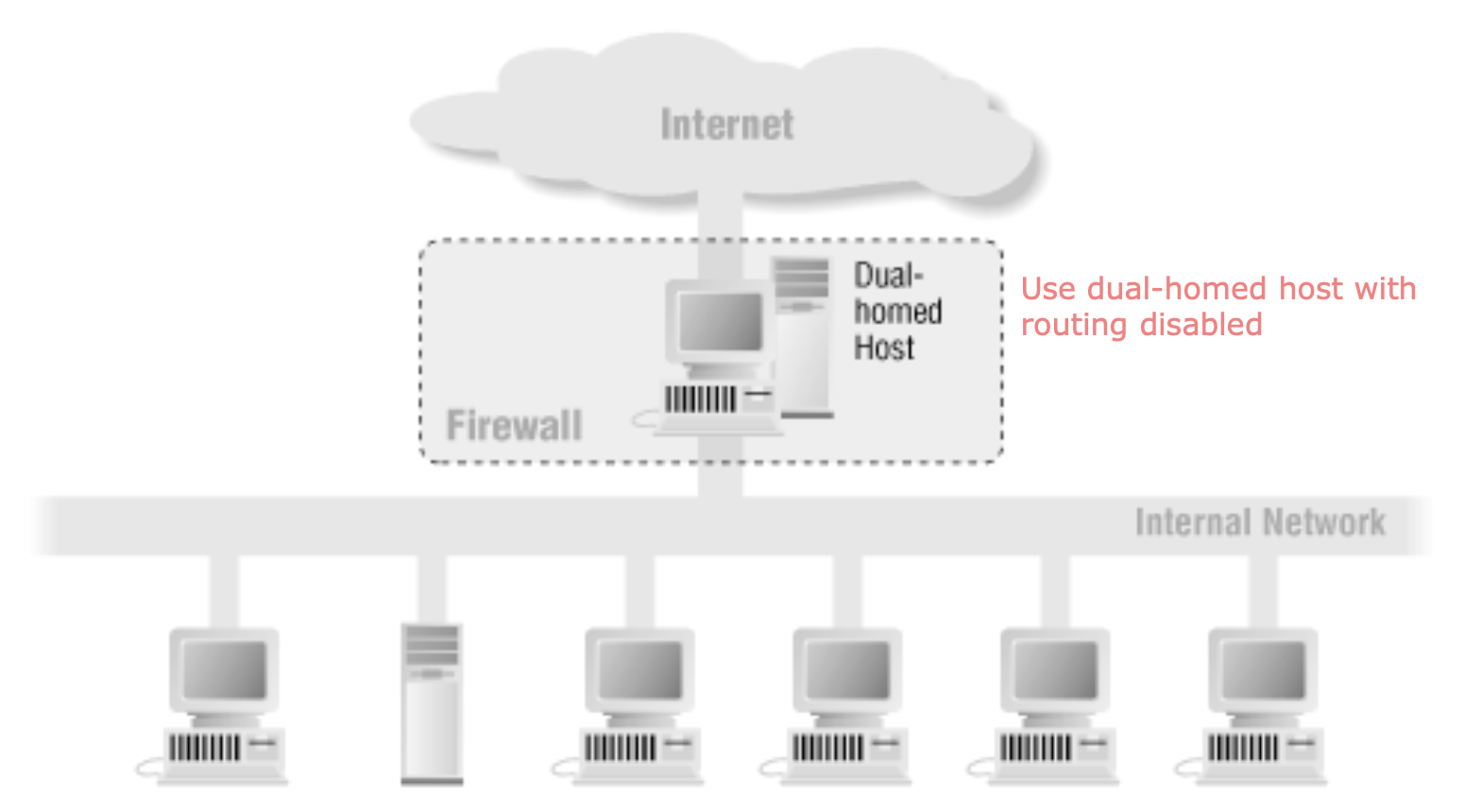

[2] Dual-homed host architecture

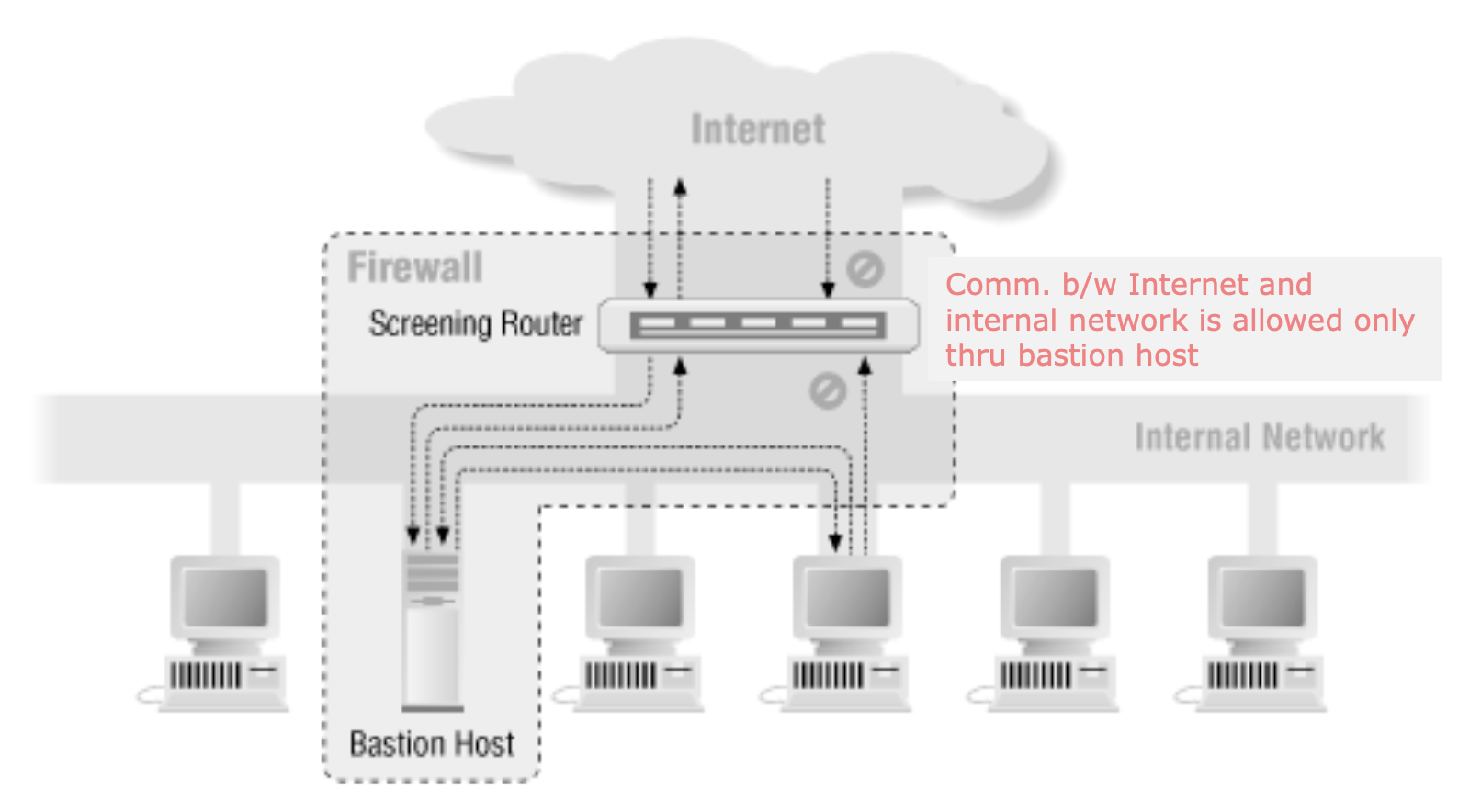

[3] Screened host architecture

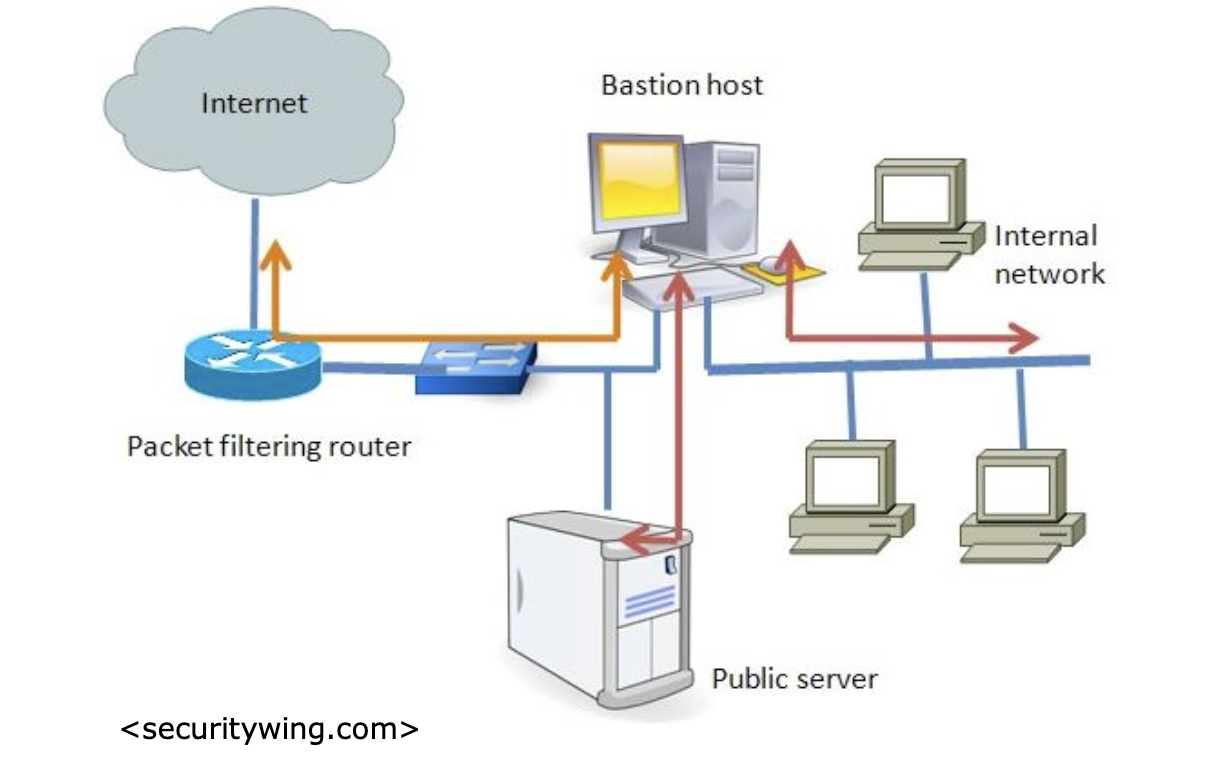

(3.1) Screened host architecture [ Bastion host with single homed host ]

(3.2) Screened host architecture [ Bastion host with dual homed host ]

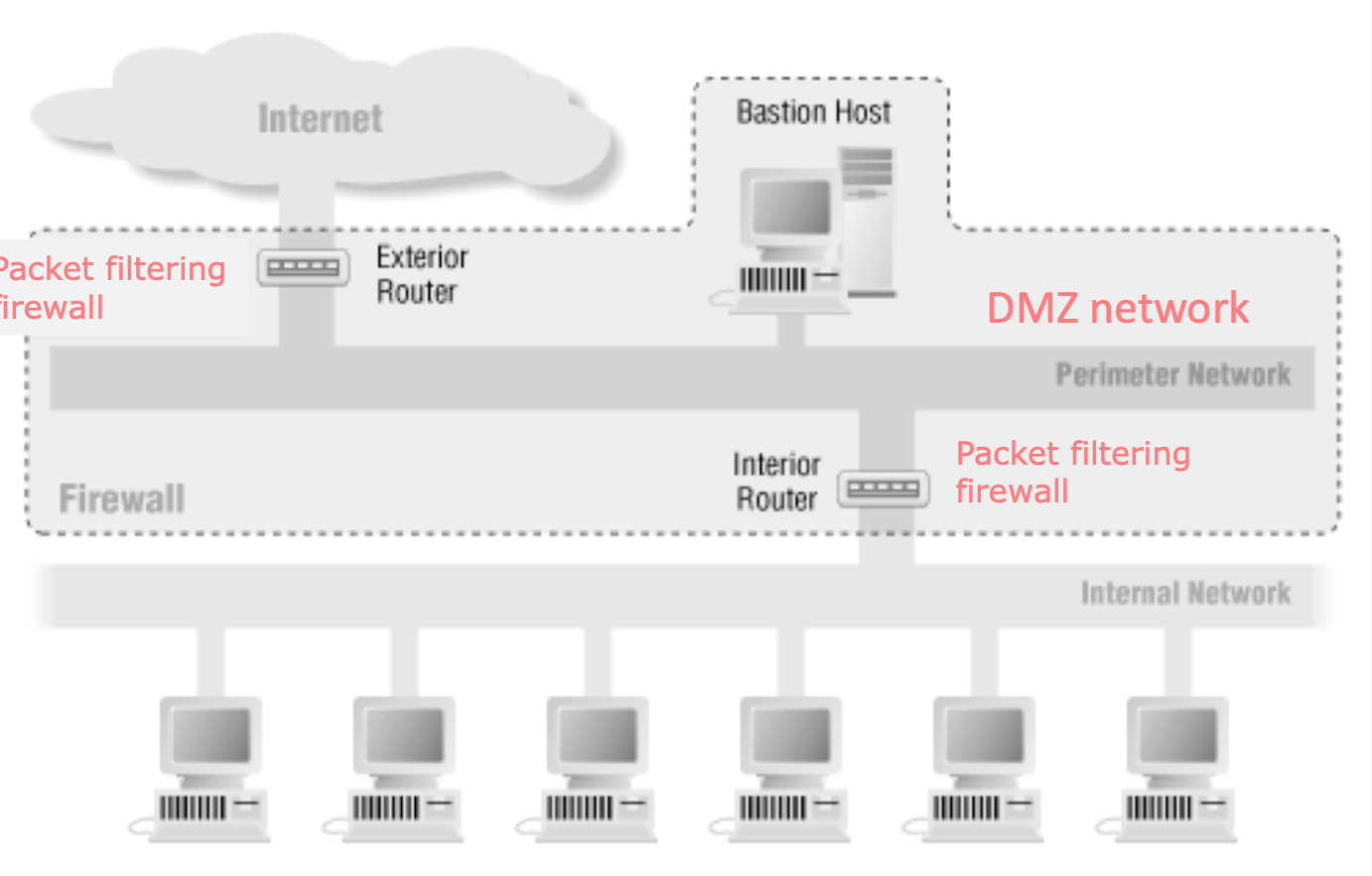

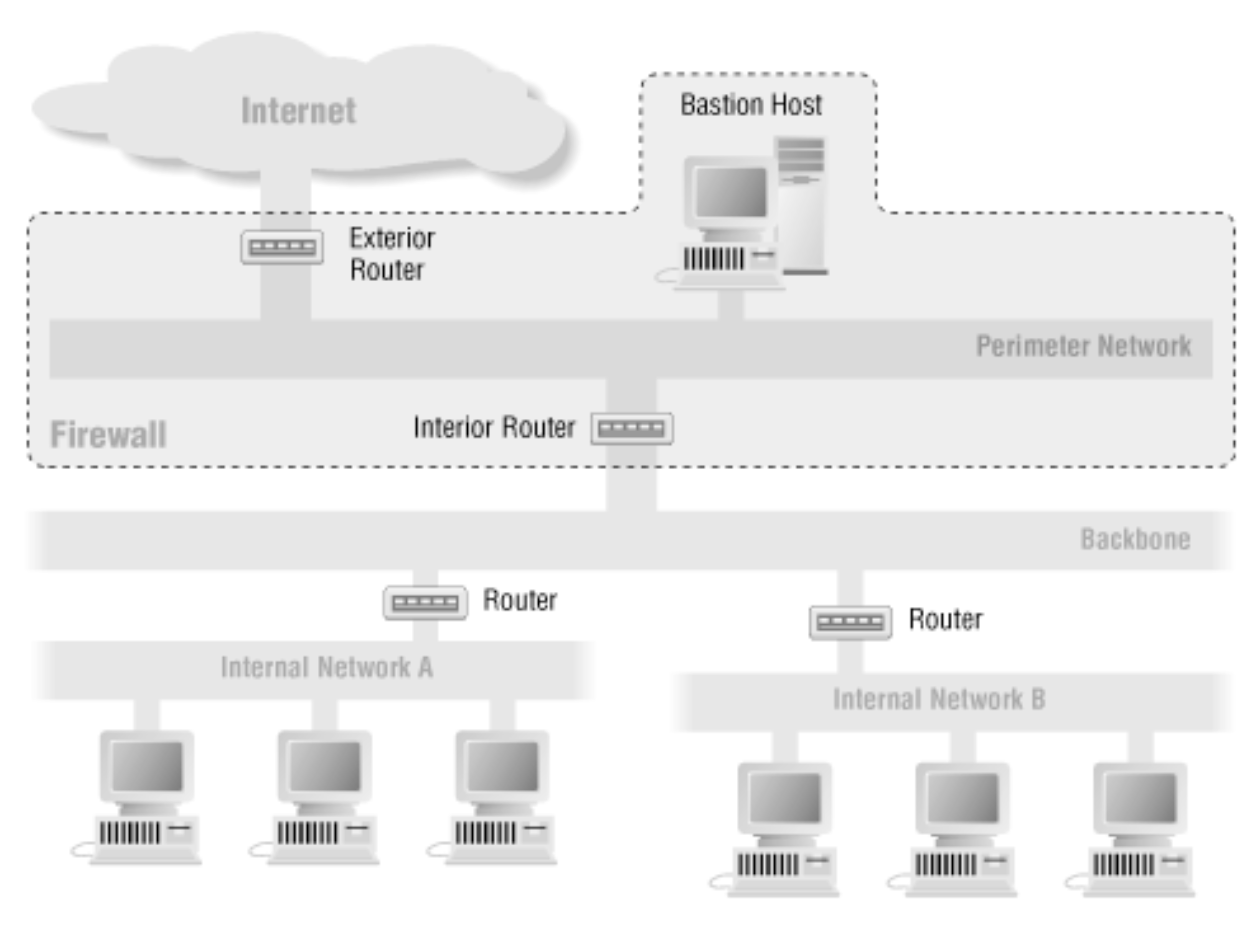

[4] Screened subnet architecture

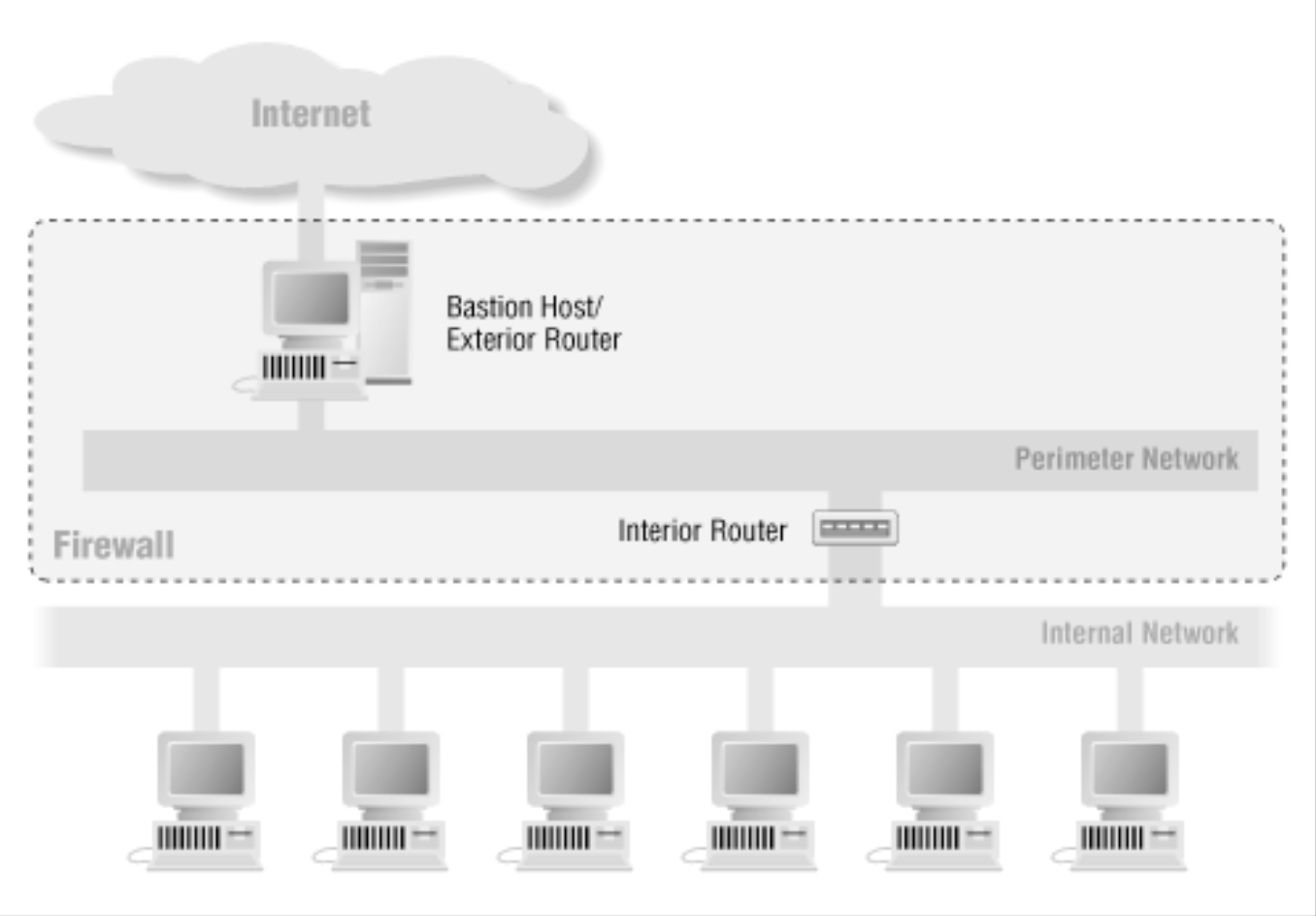

[5] Firewall using combined bastion host and exterior router

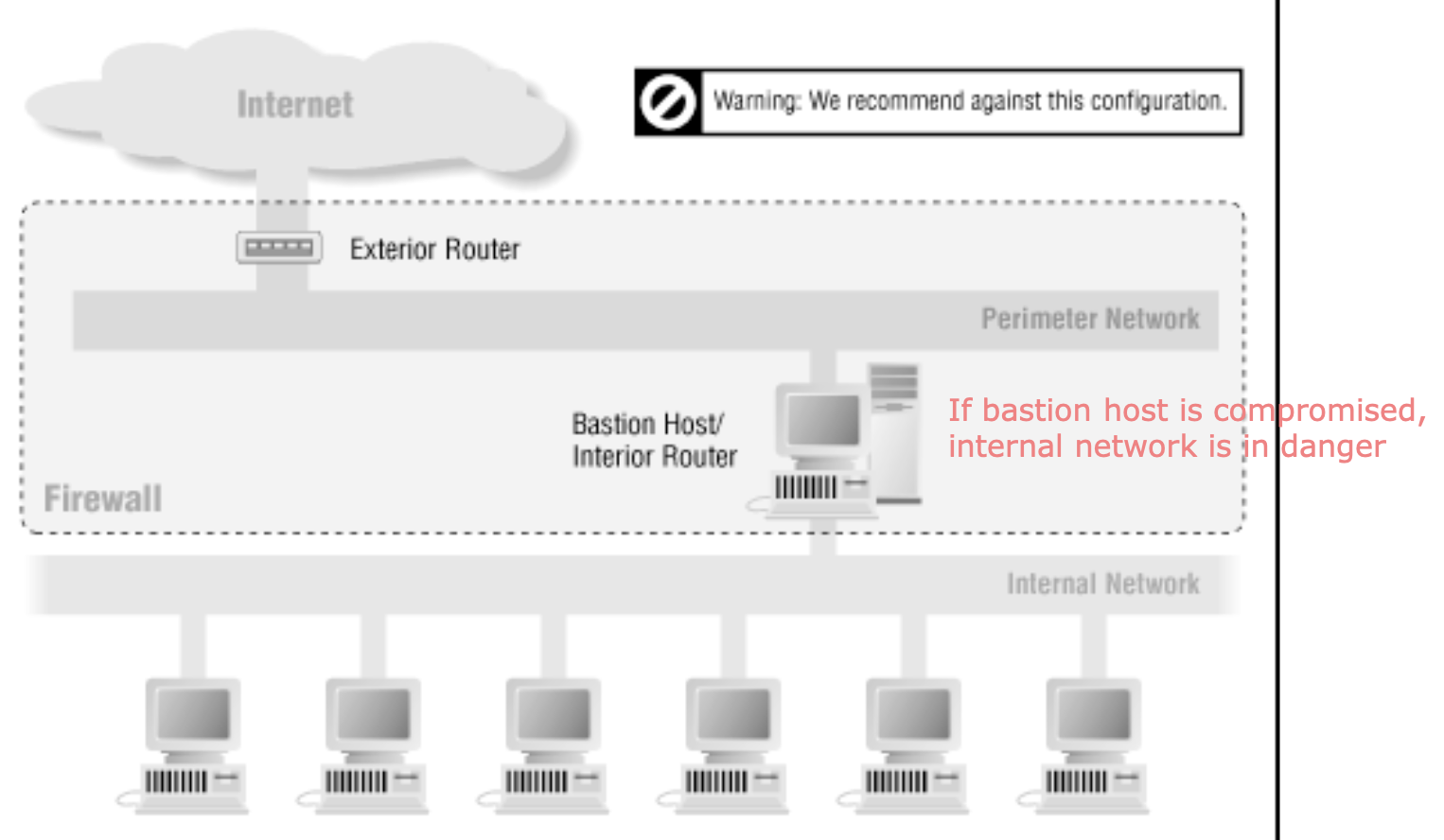

[6] Firewall using combined bastion host and interior router

[7] Firewall with multiple internal networks ( backbone network )

'Lab & Research > Information Security' 카테고리의 다른 글

| TCP/IP 보안 (0) | 2022.06.02 |

|---|---|

| 모니터링과 보안 위협 종류 (0) | 2022.06.02 |

| DNS 보안 (0) | 2022.05.30 |

| IP 보안 (1) | 2022.05.29 |

| 무선 네트워크 보안 (0) | 2022.05.27 |